N° 93

20 Janvier 2022

|

|

CYBER ACTUALITÉS DE LA SEMAINE

ANALYSE FORENSICS

Les vulnérabilités dans les pilotes signés sont principalement utilisées par des développeurs pour contourner les mécanismes anti-triche des jeux, mais elles ont également été utilisées par plusieurs groupes de pirates et dans des malwares.

Découvrez dans notre article les types de vulnérabilités qui apparaissent généralement dans les pilotes noyau et des techniques d’atténuation efficaces contre ce type d’exploitation.

CYBER-ACTU

En cette nouvelle année, examinons quelques statistiques en matière de cybersécurité au cours de l'année 2021. Des arnaques aux attaques par hameçonnage, découvrez qui a fait le plus de ravage.

En savoir plus en lisant notre article

BONNES PRATIQUES CYBER

Suite aux statistiques des attaques au cours de l'année 2021, découvrez dans cet article cinq mauvaises habitudes à perdre en matière de cybersécurité en 2022

CYBER AGENDA ACM

CYBER ÉVÉNEMENT

Placé sous le haut-patronage du Président de la République et organisé par le Ministère de l’intérieur du Sénégal et KUBUK, l'édition 2022 du SECURITYDAYSDAKAR a pour thème central « L’intelligence cyber pour la souveraineté et la sécurité des Etats Africains » et sera organisée en marge de la fête de l'indépendance du Sénégal avec des invités professionnels.

Les échanges seront structurés en différents temps forts (Présentation de solutions et produits devant des cibles de choix, démonstrations techniques, compétitions cyber, B to B, ateliers, expositions..) et s’organiseront à travers plusieurs parcours thématiques

Plus d'informations dans notre article

LES ALERTES ET VULNÉRABILITÉS DE LA SEMAINE

De multiples vulnérabilités ont été découvertes dans WordPress. L’exploitation de ces failles pourrait permettre à un attaquant d’accéder à des données sensibles, d’exécuter du code arbitraire et de prendre le contrôle à distance du serveur hébergeant l’application web vulnérable.

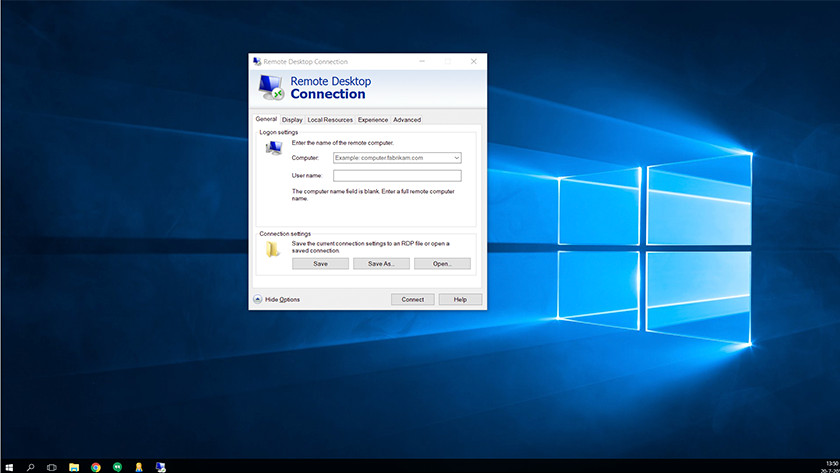

Une vulnérabilité libellée CVE-2022-21893 permettant à n’importe quel utilisateur standard et non privilégié d’accéder aux machines d’autres utilisateurs connectés via le protocole de bureau à distance (RDP).

De multiples vulnérabilités ont été découvertes dans WordPress. Elles permettent à un attaquant de provoquer une exécution de code arbitraire à distance et une injection de code indirecte à distance (XSS).

Une vulnérabilité a été découverte dans la base de données H2. Cette vulnérabilité permet à un attaquant de provoquer une exécution de code arbitraire à distance s'il a la capacité de soumettre une donnée à une application qui utilise la bibliothèque log4j pour journaliser l'évènement

|

|

|

|

Africa Cybersecurity Mag

Cyber-Sécurité | Cyber-Défense | Cyber-Stratégie | Cyber-Juridiction

Site web : www.cybersecuritymag.africa

Vous ne souhaitez plus recevoir nos emails ? Vous pouvez vous désinscrire ici