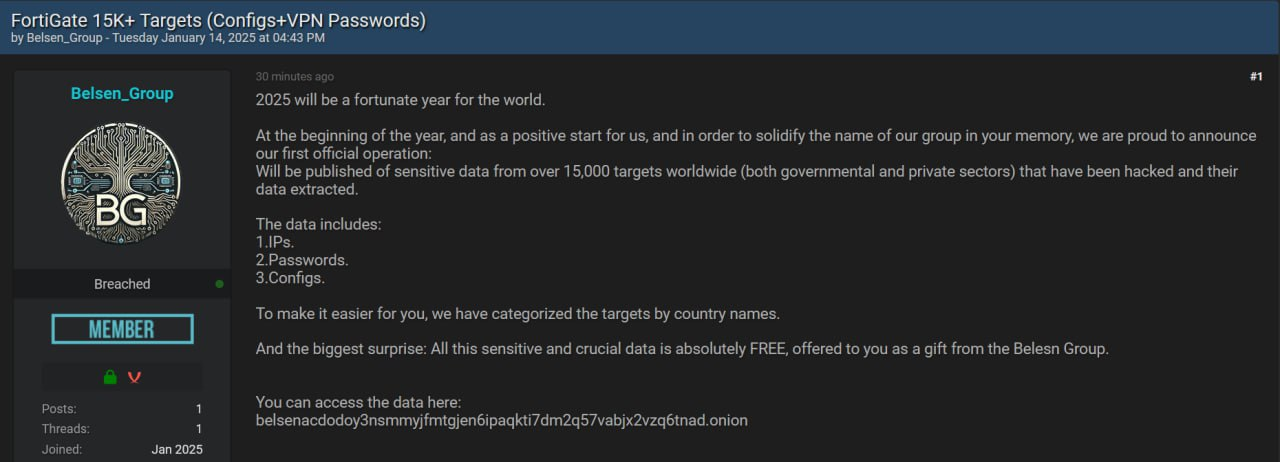

Vulnérabilité zéro-Day : Plus de 15 000 configurations de pare-feu FortiGate divulguées par Belsen Group

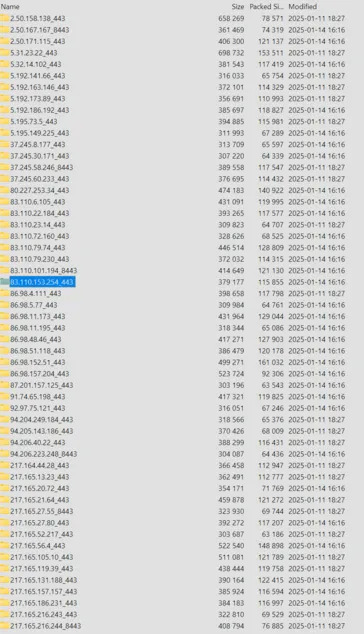

Une vulnérabilité zero-day exploitée par le groupe de cybercriminels Belsen Group a conduit à la divulgation de plus de 15 000 configurations de pare-feu FortiGate. Cette attaque, a permis l’accès et la publication d’informations telles que des noms d’utilisateur, des mots de passe, des certificats numériques, et des règles complètes de pare-feu. Kevin Beaumont, Expert en cybersécurité, a signalé que les données piratées ont été organisées par pays. Chaque dossier contient une adresse IP, et chaque adresse IP contient config.conf (un vidage de configuration Fortigate complet) et vpn-users.txt, une liste en texte brut des informations d'identification. Fortinet, l’éditeur des pare-feu concernés, avait alerté en 2022 sur l’existence et l’exploitation active de cette faille.

« Les données semblent avoir été assemblées en octobre 2022, en tant que vulnérabilité zero day. Pour une raison inconnue, le vidage de données de configuration a été publié aujourd'hui, un peu plus de 2 ans plus tard » affirme Kevin Beaumont.

Les informations divulguées incluent :

- Configurations complètes des pare-feu : intégrant les certificats de gestion et les règles de sécurité.

- Identifiants VPN en clair : facilitant un accès non autorisé aux réseaux protégés.

- Données spécifiques aux appareils : vérifiables via des outils comme Shodan, augmentant les risques de cyberintrusions.

Les entreprises et institutions concernées doivent désormais évaluer l’ampleur des dégâts et renforcer leur posture de sécurité pour prévenir de futures attaques. La publication de ces données, bien que tardive, illustre l’urgence d’une mobilisation accrue face aux cybercriminels.

Source:Kevin Beaumont, Expert en cybersécurité

Christelle HOUETO

Journaliste digital