Site Internet d’Africa Cybersecurity Mag inaccessible : Faille, bug ou erreur humaine ?

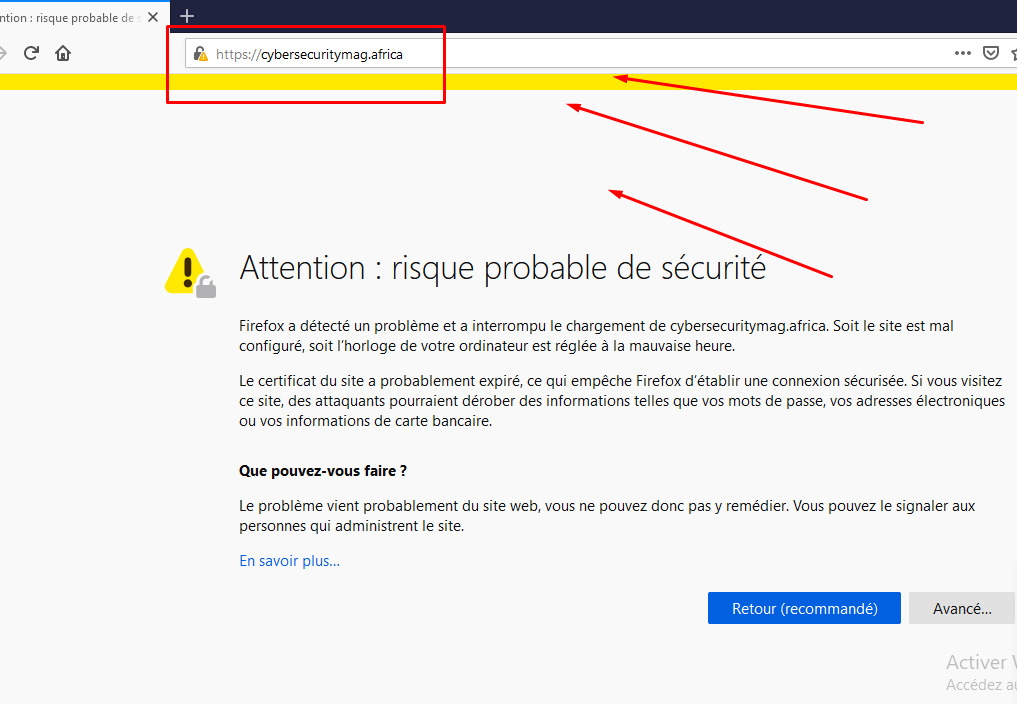

Courant semaine dernière, de nombreux abonnés d’Africa Cybersecurity Mag nous ont alertés sur le fait que notre site internet était inaccessible. Et pour cause, une erreur du certificat ssl qui serait expiré sans que l’équipe ne s’en rende compte. La conséquence a été :

“Chose bizarre pour une équipe de spécialistes en cybersécurité très alertes quand même.” Et encore plus avec un certificat censé expirer le 17 janvier 2021 à 00:59:59.

Qu’est ce qui s’est passé ?

En réalité, depuis quelques jours, de gros soucis sont apparus sur les certificats racine ssl fournis par Sectigo, provoquant des erreurs sur plusieurs sites Internet ayant leur certificat racine chez eux. Ceci non pas de façon systématique en une journée mais de façon radicale sur plusieurs semaines. Il s’en est donc suivi un effet domino qui a cours encore actuellement. Pour faire simple, si vous êtes victime, ce n’est pas votre certificat qui a expiré, mais un changement à la racine qui s’est opéré sans que vous ne soyez informés. C'est ce qui s'est donc passé avec Africa Cybersecurity Mag.

Explication : Comment les certificats SSL sont utilisés par diverses applications et qui a donc permis cette erreur ?

En effet, chaque fois qu'une application (par exemple, un navigateur) contacte un service web via le protocole SSL/TLS, le service web fournit un ensemble de certificats SSL à l'application. L'application vérifie alors qu'ils ont été émis pour le service auquel l'application accède, que la date d'expiration des certificats n'est pas dépassée et que les certificats ont été signés par une autorité de certification de confiance.

Afin de vérifier ces derniers, l'application tente de relier les certificats fournis à l'un des certificats contenus dans son stockage de confiance. Ce stockage de confiance est distribué soit avec le système d'exploitation, le système d'exécution, le navigateur ou l'application elle-même. Si toutes les vérifications sont réussies, l'application continue à communiquer par le biais du protocole sécurisé. Dans le cas contraire, l'application interrompt la connexion ou informe l'utilisateur des menaces potentielles pour la sécurité.

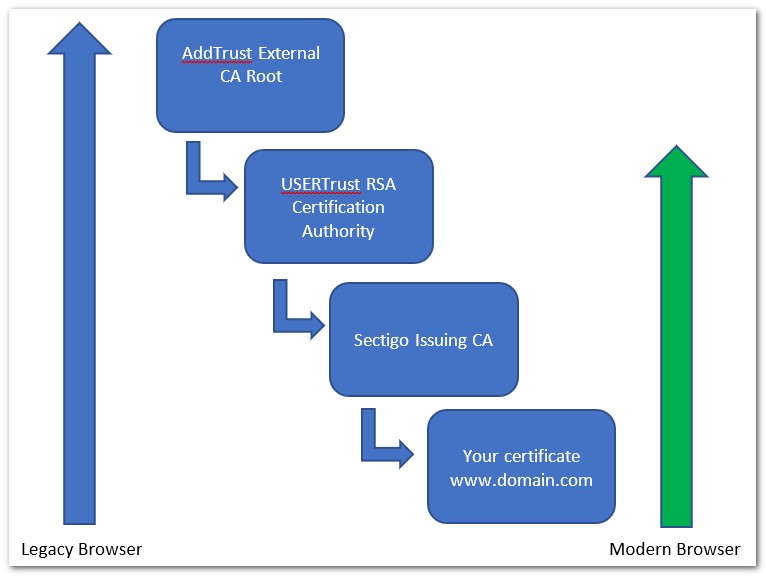

La racine Addtrust External CA de Sectigo était valable pendant 20 ans jusqu'au 30 mai 2020 et était considérée comme un héritage. En utilisant la certification croisée, l'autorité de certification a émis une paire de nouveaux certificats racine en 2010, qui sont valables jusqu'en 2038, pour remplacer l'ancienne racine. Les nouveaux certificats racine ont été distribués via des mises à jour de sécurité pour la majorité des applications logicielles utilisant le protocole SSL/TLS à la mi-2015.

En français facile pour non technicien : Sectigo contrôle un certificat racine appelé AddTrust External CA Root, qui a été utilisé pour créer des certificats croisés avec les certificats racine modernes de Sectigo, l'autorité de certification COMODO RSA et l'autorité de certification USERTrust RSA (ainsi que les versions ECC de ces racines). Ces racines n'expirent pas avant 2038.

Un navigateur ou un appareil plus ancien qui n'a pas la racine moderne "USERTRust" ne lui ferait pas confiance et chercherait donc plus haut dans la chaîne une racine à laquelle il fait confiance, la racine AddTrust External CA. Un navigateur plus moderne aurait la racine USERTrust déjà installée et lui ferait confiance sans avoir besoin de se fier à l'ancienne racine AddTrust. (voir image)

Qu'est-ce qu'un certificat racine ?

Les certificats racine sont des certificats auto-signés. Cela signifie que l'"émetteur" et le "sujet" sont les mêmes. Un certificat racine devient un certificat racine de confiance (ou AC de confiance, ou ancre de confiance) du fait qu'il est inclus par défaut dans le « trust store » d'un logiciel tel qu'un navigateur ou un système d'exploitation.

Ces « trust store » sont fréquemment mis à jour par le logiciel de navigation ou le système d'exploitation, souvent dans le cadre de mises à jour de sécurité, cependant sur les anciennes plateformes obsolètes, ils n'étaient souvent mis à jour que dans le cadre d'une mise à jour logicielle complète - comme les Service Packs de Windows ou les versions optionnelles de Windows Update.

Pourquoi on a pas été informés à temps par notre hébergeur alors ?

Ils ne s’attendaient pas non plus à ce que ce changement au niveau du certificat racine ait des impacts sur les utilisateurs car une mise à jour automatique est censée être faite par le navigateur. Même si un certificat racine expirant est installé sur le serveur, les nouvelles racines sont déjà incluses dans le magasin de confiance des navigateurs et systèmes d'exploitation modernes. Et donc lorsqu'un utilisateur final accède au site web, la chaîne de confiance des certificats sera construite à partir des nouveaux certificats racine.

Comment corriger l’erreur si je suis victime ?

Quoi de mieux qu’une source officielle ici

Il s’agit donc en somme d’un bug informatique lié au certificat racine de Sectigo que nous ne contrôlons pas. Nous apportons donc par cet article, une explication rationnelle au souci survenu. Nous profitons aussi par la même occasion pour présenter nos excuses aux différents abonnés qui n'ont pas accédé à notre site web pendant cette période.

Source : NamecheapTeam

Team Africa Cybersecurity Mag