Une faille Cisco ASA sous attaque active

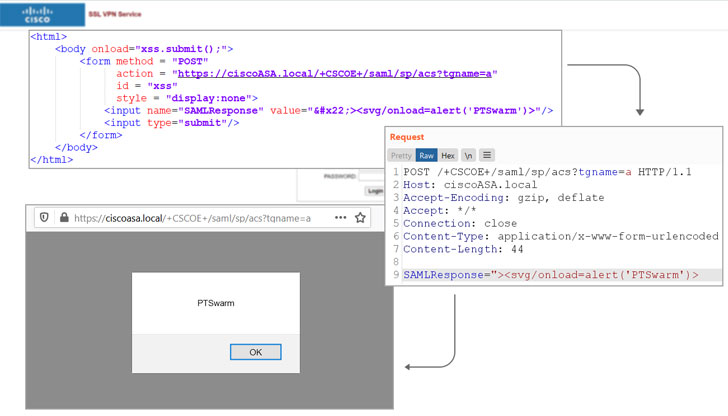

Une vulnérabilité de sécurité dans Cisco Adaptive Security Appliance (ASA) qui a été corrigée par la société en octobre dernier et à nouveau plus tôt en avril, a fait l'objet d'attaques actives suite à la publication d'un code d'exploitation de preuve de concept (PoC).

Le PoC a été publié par des chercheurs de la société de cybersécurité Positive Technologies le 24 juin, à la suite de quoi des rapports sont apparus selon lesquels des attaquants développaient activement un exploit pour le bug.

"Tenable a également reçu un rapport selon lequel des attaquants exploitent CVE-2020-3580", a déclaré la société de cyberexposition.

Suivi comme CVE-2020-3580, le problème concerne de multiples vulnérabilités dans l'interface des services Web du logiciel Cisco ASA et du logiciel Cisco Firepower Threat Defense (FTD) qui pourraient permettre à un attaquant distant non authentifié d'effectuer des opérations intersites. attaques de script (XSS) sur un appareil affecté.

En juillet 2020, il y avait un peu plus de 85 000 appareils ASA/FTD dans le monde.

Une exploitation réussie, telle que des scénarios où un utilisateur de l'interface est convaincu de cliquer sur un lien spécialement conçu, pourrait permettre à l'adversaire d'exécuter du code JavaScript arbitraire dans le contexte de l'interface ou d'accéder à des informations sensibles basées sur le navigateur.

Bien que Cisco ait corrigé la faille en octobre 2020, la société d'équipement réseau a par la suite déterminé que le correctif était "incomplet", nécessitant ainsi une deuxième série de correctifs qui ont été publiés le 28 avril 2021.

À la lumière de la disponibilité publique du PoC, il est recommandé aux organisations de prioriser le correctif CVE-2020-3580 pour atténuer le risque associé à la faille.

Source : The Hacker News