Faille de sécurité critique dans le populaire plugin WordPress LayerSlider

Une faille de sécurité critique affectant le plugin LayerSlider pour WordPress pourrait être utilisée pour extraire des informations sensibles de bases de données, telles que des hachages de mots de passe.

La faille, décrit dans CVE-2024-2879, a un score CVSS de 9,8 sur un maximum de 10,0. Elle a été décrite comme un cas d'injection SQL affectant les versions 7.9.11 à 7.10.0. Le problème a été résolu dans la version 7.10.1 publiée le 27 mars 2024, suite à la divulgation responsable du 25 mars. "Cette mise à jour inclut d'importants correctifs de sécurité", ont déclaré les responsables de LayerSlider dans leurs notes de mise à jour.

LayerSlider est un éditeur visuel de contenu web, un logiciel de conception graphique et un outil d'effets visuels numériques qui permet aux utilisateurs de créer des animations et du contenu riche pour leurs sites web. Selon son propre site, le plugin est utilisé par "des millions d'utilisateurs dans le monde entier".

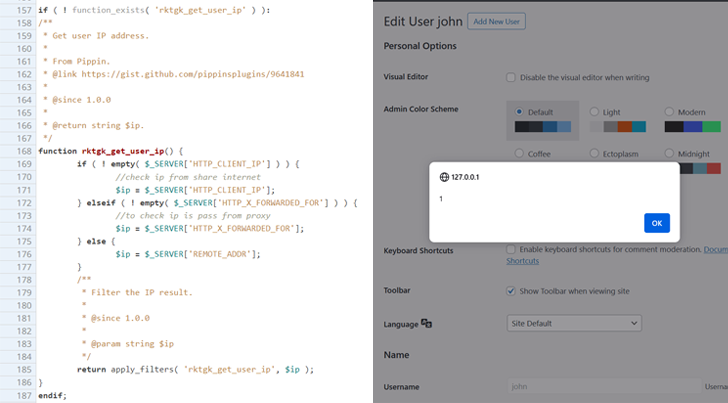

La faille découverte dans l'outil provient d'un cas d'échappement insuffisant des paramètres fournis par l'utilisateur et de l'absence de wpdb::prepare(), ce qui permet à des attaquants non authentifiés d'ajouter des requêtes SQL supplémentaires et de glaner des informations sensibles, a déclaré Wordfence.

Ce développement fait suite à la découverte d'une faille XSS (cross-site scripting) stockée et non authentifiée dans le plugin WP-Members Membership (CVE-2024-1852, CVSS score : 7.2) qui pourrait faciliter l'exécution d'un code JavaScript arbitraire. Elle a été résolue dans la version 3.4.9.3.

La vulnérabilité, due à une vérification insuffisante des entrées et des sorties, "permet à des attaquants non authentifiés d'injecter des scripts web arbitraires dans des pages qui s'exécuteront chaque fois qu'un utilisateur accèdera à une page injectée qui est la page d'édition des utilisateurs", a déclaré la société de sécurité WordPress.

Si le code est exécuté dans le contexte de la session de navigation d'un administrateur, il peut être utilisé pour créer de faux comptes d'utilisateurs, rediriger les visiteurs du site vers d'autres sites malveillants et mener d'autres attaques, a ajouté l'entreprise.

Au cours des dernières semaines, des failles de sécurité ont également été révélées dans d'autres plugins WordPress tels que Tutor LMS (CVE-2024-1751, CVSS score : 8.8) et Contact Form Entries (CVE-2024-2030, CVSS score : 6.4) qui pourraient être exploités pour la divulgation d'informations et l'injection de scripts web arbitraires, respectivement.

Source : The Hacker News