Phishing sous Excel : Des documents piègés sous Excel 4.0 vous espionnent

Les pirates informatiques ont utilisé des documents Excel 4.0 malveillants pour diffuser NetSupport RAT, un outil d’administration à distance.

Une campagne de phishing a été récemment découverte en train de répandre un outil d'administration à distance (RAT) bien chargé de NetSupport Manager, qui est un outil légitime utilisé pour le dépannage et l'assistance technique. En effet, les attaquants utilisent la pandémie de coronavirus en cours comme appât, ainsi que des documents Excel malveillants, pour convaincre les victimes d'exécuter le RAT.

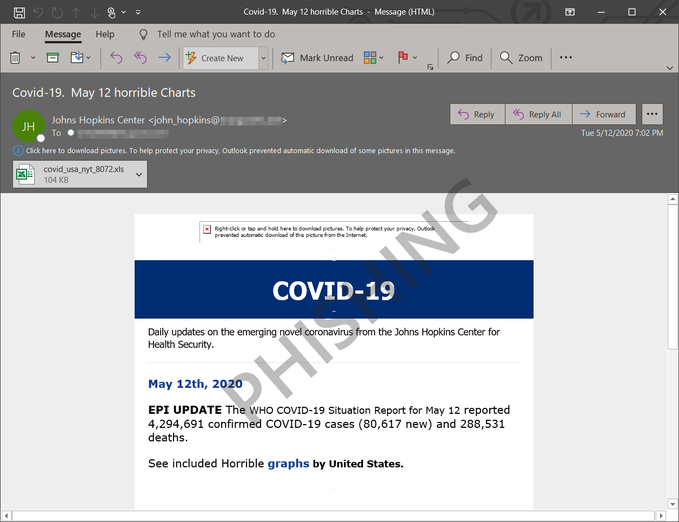

Les chercheurs de l'équipe de renseignement de sécurité de Microsoft (Microsoft Security Intelligence) ont déclaré semaine dernière que la campagne en cours a commencé le 12 mai et a utilisé jusqu'à présent plusieurs centaines de pièces jointes Excel 4.0 malveillantes uniques - une tendance que les chercheurs ont déclaré avoir vu augmenter régulièrement au cours du mois dernier.

"Les centaines de fichiers Excel uniques de cette campagne utilisent des formules très obscures, mais tous se connectent à la même URL pour télécharger la charge utile", ont déclaré les chercheurs dans une série de tweets. "Depuis plusieurs mois maintenant, nous constatons une augmentation constante de l'utilisation de macros Excel 4.0 malveillantes dans les campagnes de lutte contre les logiciels malveillants. En avril, ces campagnes Excel 4.0 ont pris le train en marche et ont commencé à utiliser des leurres sur le thème de COVID-19".

Les courriers électroniques de de phishing prétendent provenir du Centre Johns Hopkins, qui effectue des recherches sur les épidémies et les catastrophes afin de "s'assurer que les communautés sont résistantes aux défis majeurs", selon son site web. Les courriels sont intitulés "WHO COVID-19 SITUATION REPORT" et prétendent faire le point sur les cas confirmés et les décès liés à la pandémie en cours aux États-Unis.

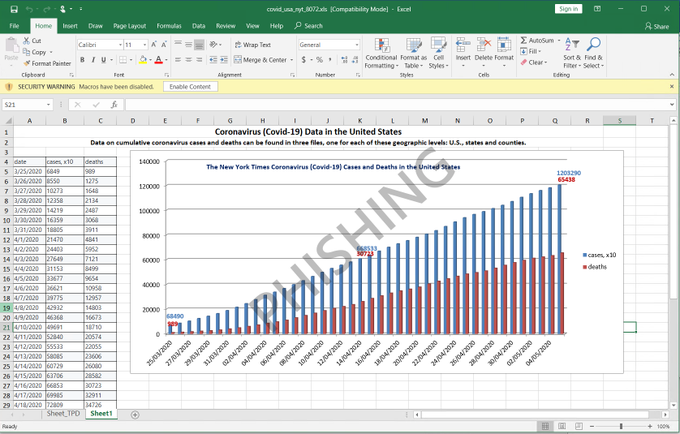

Le document Excel 4.0 malveillant joint (qui est intitulé "covid_usa_nyt_8702.xls" dans l'exemple de courriel) s'ouvre avec un avertissement de sécurité et affiche un graphique des cas supposés de coronavirus aux États-Unis. Si une victime l'active, la macro est téléchargée et le RAT NetSupport Manager est exécuté.

Les chercheurs ont déclaré que bien que NetSupport Manager soit un outil légitime, il est connu pour être utilisé abusivement par des attaquants pour accéder à distance et exécuter des commandes sur des machines compromises. Par exemple, au début de l'année, la division 42 de Palo Alto Networks a repéré une campagne de spam tentant de diffuser un document Microsoft Word malveillant - en utilisant le déguisement d'un fichier protégé par NortonLifeLock - qui a fait tomber la RAT armée.

"La RAT de NetSupport utilisée dans cette campagne fait encore tomber plusieurs composants, dont plusieurs fichiers .dll, .ini et autres .exe, un VBScript et un script PowerShell obscurci basé sur PowerSploit", ont déclaré les chercheurs. "Il se connecte à un serveur C2, permettant aux attaquants d'envoyer d'autres commandes."

Les chercheurs ont également énuméré les indicateurs de compromis (IoC) de la campagne, dans un tweet. Le leurre du coronavirus est utilisé quotidiennement par les mauvais acteurs pour convaincre les victimes involontaires d'ouvrir des documents malveillants, de cliquer sur des liens suspects ou de donner leurs identifiants. Dans une autre campagne, également signalée cette semaine par l'équipe de sécurité de Microsoft, des courriels du 18 mai prétendant offrir un "test COVID-19 gratuit" ont en fait propagé le cheval de Troie Trickbot.

"Trickbot reste l'une des charges utiles les plus courantes dans les campagnes thématiques COVID-19", ont déclaré les chercheurs. "Dans cette nouvelle campagne, la pièce jointe est un fichier Excel typique avec un code macro malveillant qui, lorsqu'il est activé, fait tomber un VBScript avec un code malveillant caché dans son flux de données alternatif (ADS). Le VBScript se connecte à un serveur C2 pour télécharger la charge utile du Trickbot".

Source : Microsoft Security Intelligence

Fawaz MOUSSOUGAN

Consultant en Cybersécurité