Un groupe de cybercriminels cible les banques dans les pays africains francophones

Un groupe cybercriminel continue de cibler des banques et des institutions financières dans les pays francophones d'Afrique, les attaques se propageant depuis que la tenue a été observée pour la première fois en 2018. Dans un rapport publié par Symantec, les chercheurs ont examiné une récente campagne d'un groupe qu'ils ont nommé Bluebottle , sur lequel plusieurs autres entreprises de cybersécurité ont enquêté ces dernières années. "Trois institutions financières différentes dans trois pays africains ont été compromises dans l'activité observée par Symantec, avec plusieurs machines infectées dans les trois organisations", ont déclaré les chercheurs. "L'efficacité de ses campagnes signifie qu'il est peu probable que Bluebottle arrête cette activité. Les assaillants semblent être francophones, donc la possibilité qu'ils étendent cette activité à des pays francophones d'autres régions ne peut pas non plus être exclue".

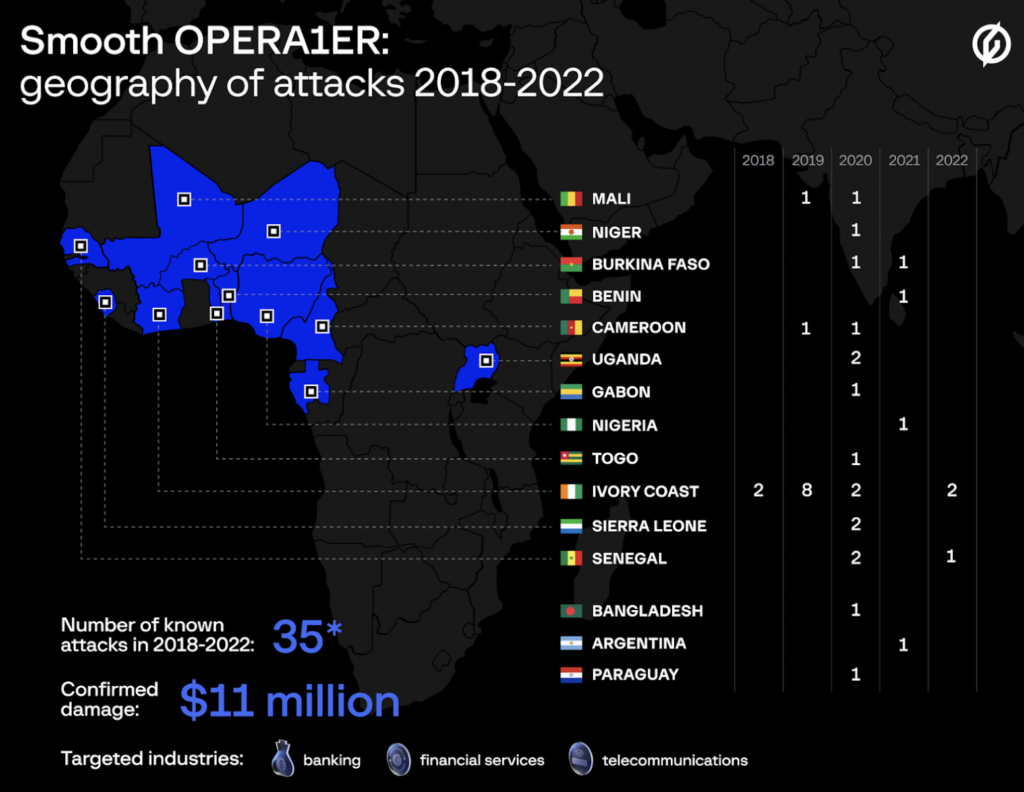

Symantec a constaté que le groupe n'utilise pas de logiciels malveillants personnalisés dans ses attaques et présente plusieurs similitudes avec la campagne découverte par la société de cybersécurité Group-IB, qui a suivi les attaques contre des institutions financières en Côte d'Ivoire, au Mali, au Burkina Faso, au Bénin, au Cameroun, au Gabon, Niger, Nigéria, Paraguay, Sénégal, Sierra Leone, Ouganda, Togo et autres. Group-IB a documenté une campagne du même groupe - suivie par la société sous le nom d'OPERA1ER - qui a duré trois ans, au cours de laquelle le groupe a volé au moins 11 millions de dollars et potentiellement jusqu'à 30 millions de dollars dans 30 attaques différentes contre des banques, des services financiers et entreprises de télécommunications principalement implantées en Afrique entre 2018 et 2022.

Les deux campagnes disposaient également d'outils avec des noms de domaine spécifiques à l'industrie et à la région. La campagne suivie par Symantec a duré environ de mai 2022 à septembre 2022 et impliquait l'utilisation de GuLoader, un cheval de Troie d'accès à distance fréquemment utilisé au cours des deux dernières années.

Symantec n'a pas été en mesure d'identifier le vecteur d'infection initial, mais a déclaré que les premiers fichiers malveillants qu'ils avaient trouvés sur les réseaux victimes avaient des noms de fichiers en français sur le thème du travail.

Le groupe a également utilisé un autre logiciel malveillant conçu pour désactiver les produits de sécurité sur les réseaux des victimes.

Mandiant a noté dans son rapport que l'outil était utilisé par plusieurs groupes de cybercriminels et que la société de cybersécurité Sophos l'avait trouvé utilisé par les opérateurs de rançongiciels cubains.

"Bien que Symantec ne puisse pas confirmer si Bluebottle a réussi ou non à monétiser les campagnes que nous l'avons vu mener, le succès du groupe à monétiser son activité entre 2019 et 2021, tel que documenté par Group-IB, indique que ce groupe a connu un succès significatif dans le passé", ont déclaré les chercheurs.