RBAC de Kubernetes exploité pour le minage de crypto-monnaies !

Une campagne de cyberattaques à grande échelle découverte a exploité le contrôle d'accès basé sur les rôles (RBAC) de Kubernetes (K8s) pour créer des portes dérobées et exécuter des mineurs de crypto-monnaie.

"Les attaquants ont également déployé des DaemonSets pour prendre le contrôle et détourner les ressources des clusters K8s qu'ils attaquent", a déclaré la société de sécurité cloud Aqua sur son blog. La société israélienne, qui a baptisé l'attaque RBAC Buster, a déclaré avoir trouvé 60 clusters K8s exposés qui ont été exploités par l'acteur de la menace à l'origine de cette campagne.

La chaîne d'attaque a commencé par l'obtention d'un accès initial par le biais d'un serveur API mal configuré, suivie d'une vérification des preuves de l'existence d'un logiciel malveillant de minage concurrent sur le serveur compromis, puis de l'utilisation de RBAC pour mettre en place la persistance.

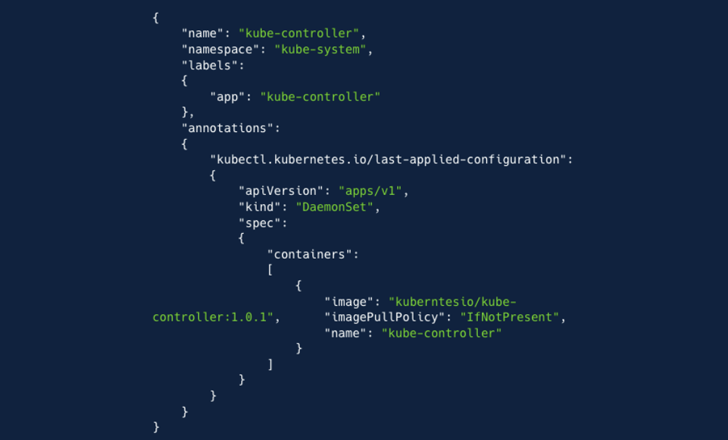

"L'attaquant a créé un nouveau ClusterRole avec des privilèges proches de ceux d'un administrateur", a déclaré la société. "Ensuite, il a créé un 'ServiceAccount', 'kube-controller' dans l'espace de noms 'kube-system'. Enfin, l'attaquant a créé un 'ClusterRoleBinding', liant le ClusterRole avec le ServiceAccount pour créer une persistance forte et discrète".

Dans l'intrusion observée contre ses pots de miel K8s, l'attaquant a tenté d'utiliser les clés d'accès AWS délibérément exposées pour s'implanter dans l'environnement, voler des données et s'échapper des limites du cluster.

L'étape finale de l'attaque a consisté pour l'auteur à créer un DaemonSet pour déployer une image de conteneur hébergée sur Docker ("kuberntesio/kube-controller:1.0.1") sur tous les nœuds. Le conteneur, qui a été tiré 14 399 fois depuis son téléchargement il y a cinq mois, héberge un mineur de crypto-monnaie.

"L'image du conteneur nommé 'kuberntesio/kube-controller' est un cas de typosquatting qui usurpe l'identité du compte légitime 'kubernetesio'", a déclaré Aqua. "L'image imite également l'image conteneurisée populaire 'kube-controller-manager', qui est un composant critique du plan de contrôle, s'exécutant dans un Pod sur chaque nœud maître, responsable de la détection et de la réponse aux défaillances des nœuds."

Il est intéressant de noter que certaines des tactiques décrites dans la campagne présentent des similitudes avec une autre opération illicite de minage de crypto-monnaies qui a également tiré parti de DaemonSets pour frapper Dero et Monero. On ne sait pas encore si les deux séries d'attaques sont liées.

Source : The Hacler News