ESET Research découvre la dernière version de Gelsemium, outil de cyberespionnage contre des cibles gouvernementales

ESET Research a analysé plusieurs campagnes depuis la mi-2020, attribuées au groupe de cyberespionnage Gelsemium, et a pu retracer l’utilisation de la première version de son principal malware, Gelsevirine, jusqu’en 2014.

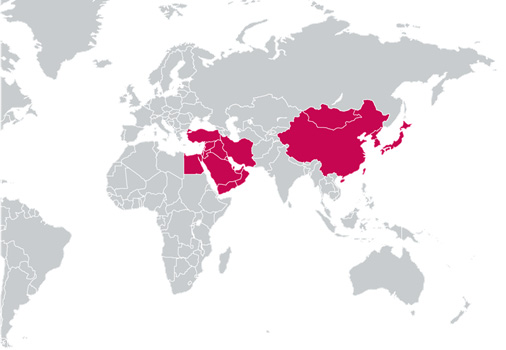

Au cours de l’enquête, les chercheurs d’ESET ont découvert une nouvelle version de Gelsevirine, une porte dérobée à la fois complexe et modulaire. Les victimes de ses campagnes se trouvent en Asie de l’Est ainsi qu’au Moyen-Orient, et comprennent des gouvernements, des organisations religieuses, des fabricants d’électronique et des universités. À l’heure actuelle, le groupe a réussi à rester le plus souvent sous le radar. Cette étude a été présentée en avant-première lors de la conférence annuelle ESET World cette semaine.

Selon la télémétrie d’ESET, Gelsemium est très ciblé, ne faisant que quelques victimes. Compte tenu de ses moyens, cela permet d’en conclure que le groupe est impliqué dans le cyberespionnage. Il dispose d’un grand nombre de composants adaptables. « Toute la chaîne de Gelsemium peut sembler simple à première vue, mais le nombre exhaustif de configurations, implantées à chaque étape, peut modifier à la volée les paramètres du malware final, ce qui rend son étude plus complexe » explique Thomas Dupuy, Researcher chez ESET, co-auteur de l’analyse de Gelsemium.

Gelsemium utilise trois composants et un système de plugins, afin d’offrir aux opérateurs un éventail de possibilités pour recueillir des informations : le dropper Gelsemine, le chargeur Gelsenicine et le plugin principal Gelsevirine.

Les chercheurs d’ESET estiment que Gelsemium est à l’origine de l’attaque contre la chaîne d’approvisionnement de BigNox, qui a été précédemment dévoilée sous le nom d’Operation NightScout. Il s’agit d’une attaque découverte par ESET contre une chaîne d’approvisionnement, qui a compromis le mécanisme de mise à jour de NoxPlayer, un émulateur Android pour PC et Mac de la gamme de produits BigNox comptant plus de 150 millions d’utilisateurs dans le monde. L’enquête a noté un certain chevauchement entre cette attaque et le groupe Gelsemium. Les victimes initialement compromises par cette attaque ont ensuite été infectée par Gelsemine.

Pour plus de détails techniques sur Gelsemium, lisez l’article « Gelsemium: when threat actors go gardening ».

Répartition géographique des cibles de Gelsemium

La Rédaction d'Africa Cybersecurity Mag

Source : WebLiveSecurity by ESET