BackdoorDiplomacy attaque des diplomates en Afrique et au Moyen-Orient

ESET Research a découvert BackdoorDiplomacy, un nouveau groupe de pirates qui cible principalement des ministères des Affaires étrangères au Moyen-Orient et en Afrique. Ses attaques commencent généralement par l’exploitation d’applications vulnérables exposées à Internet sur des serveurs, afin d’installer une porte dérobée personnalisée qu’ESET nomme Turian. BackdoorDiplomacy est capable de détecter les supports amovibles, notamment des clés USB, et de copier leur contenu dans la corbeille du disque principal.

« BackdoorDiplomacy utilise des tactiques, des techniques et des procédures communes à d’autres groupes basés en Asie. Turian représente probablement l’évolution suivante de Quarian, une porte dérobée dont l’utilisation a été observée pour la dernière fois en 2013 contre des cibles diplomatiques en Syrie et aux États-Unis » déclare Jean-Ian Boutin, Head of Threat Research chez ESET, qui a travaillé sur cette enquête avec Adam Burgher, Senior Threat Intelligence Analyst chez ESET. Le protocole de chiffrement réseau de Turian est quasiment identique à celui utilisé par Whitebird, une porte dérobée exploitée par Calypso, un autre groupe basé en Asie. Whitebird a été déployée dans des organisations diplomatiques du Kazakhstan et du Kirghizistan durant la même période que BackdoorDiplomacy (2017-2020).

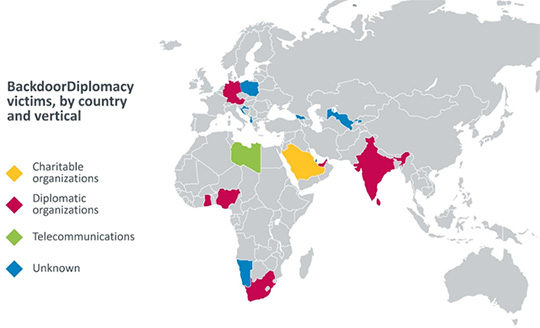

Des victimes de BackdoorDiplomacy ont été découvertes dans les ministères des Affaires étrangères de plusieurs pays africains, ainsi qu’en Europe, au Moyen-Orient et en Asie. Parmi les autres cibles figurent des entreprises de télécommunication en Afrique, et au moins une organisation caritative au Moyen-Orient. Dans chaque cas, les opérateurs ont utilisé des tactiques, techniques et procédures (TTP) similaires, mais ont modifié les outils utilisés, même dans des régions géographiques proches, ce qui a probablement rendu la traque du groupe plus difficile.

BackdoorDiplomacy est également un groupe multiplateforme qui cible les systèmes Windows et Linux. Le groupe s’attaque à des serveurs dont les ports sont exposés à Internet, en exploitant probablement une faille de sécurité dans le mécanisme de téléchargement de fichiers ou des vulnérabilités non corrigées. Dans un cas, cela a conduit à l’utilisation d’un webshell appelé China Chopper, qui est utilisé par différents groupes. Les opérateurs ont tenté de déguiser leurs outils pour échapper à toute détection.

Un sous-ensemble de victimes a été ciblé par des programmes de collecte de données conçus pour rechercher des supports amovibles (très probablement des clés USB). Ils recherchent systématiquement ce type de lecteur, et lorsque l’insertion d’un support amovible est détectée, ils tentent de copier tous ses fichiers dans une archive protégée par un mot de passe. BackdoorDiplomacy est capable de voler les informations système de la victime, de faire des captures d’écran et de créer, déplacer ou supprimer des fichiers.

Pour plus de détails techniques sur BackdoorDiplomacy, lisez l’article « BackdoorDiplomacy: Upgrading from Quarian to Turian »

Victimes par pays et par secteur

La Rédaction d'Africa Cybersecurity Mag

Source : ESET Research