Évolution et cibles privilégiées des attaques par HAMEÇONNAGE

Aux débuts d'Internet, des acteurs malveillants se prêtaient à l'usurpation d'identité, se faisant passer pour des personnes ou des entreprises, afin d'obtenir dans un premier temps votre confiance, puis vos informations à caractère personnel : on parle d'hameçonnage. Une attaque aujourd'hui très dévastatrice.

En effet, l'utilisation croissante de l'Internet et la naïveté numérique des internautes vérifient ce constat. Les attaques par hameçonnage requièrent deux éléments : un leurre et un point d'ancrage. Akamai, dans son rapport État des lieux d'Internet (SOTI), Volume 5 numéro 5, couvre ces éléments et explore le cycle de vie et le développement de ces attaques. Ledit rapport bénéficie de l'expertise sur le sujet d'Alex Pinto, chef de la sécurité et chef de l'équipe DBIR chez Verizon Enterprise Service.

Afin de s'adapter à l'augmentation des défenses, l'hameçonnage a évolué, passant de simples attaques par e-mail à des attaques faisant désormais intervenir les terminaux mobiles et les réseaux sociaux. Cette évolution tire parti de l'existence d'un monde de plus en plus connecté comme moyen de propagation rapide.

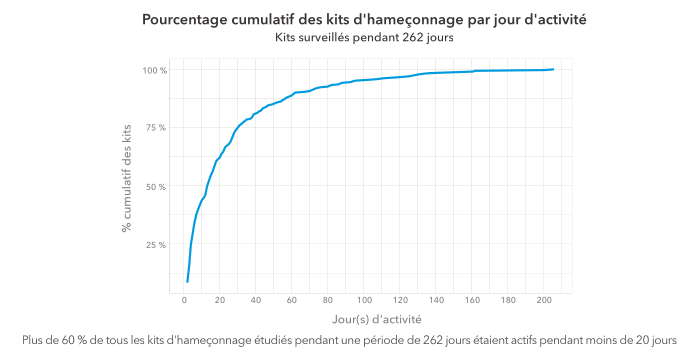

Le rapport aborde pratiquement tous les aspects de l'hameçonnage : de ses fondements et son évolution au fil des années au cycle de développement utilisé par les créateurs de kits d'hameçonnage, en passant par la croissance de l'hameçonnage en tant que service. Il semble qu'une partie de cette évolution ait entraîné la réduction de la durée de vie des kits d'hameçonnage. Plus de 60 % des kits d'hameçonnage surveillés par Akamai n'étaient actifs que 20 jours ou moins. Les kits se concentrent généralement sur les produits grand public, les services bancaires, la finance et le secteur du jeu. Les attaquants créent des kits spécialement dédiés à ces marchés, non seulement en raison du nombre important de victimes potentielles, mais également du fait que les informations à caractère personnel provenant de ces segments de marché peuvent s'avérer incroyablement précieuses et qualitatives.

Les données compromises peuvent notamment concerner des documents financiers ou d'autres services tels que le streaming multimédia, les comptes de restaurant, de voyage, de fidélité, etc. Chacune de ces données peut être emballée et vendue, parfois à l'unité. D'autres fois, elles peuvent être vendues par lot en fonction de l'emplacement géographique.

D'après les données d'Akamai, le secteur high-tech était la cible principale des attaques par hameçonnage. Un certain nombre d'organisations technologiques de premier plan, ainsi que des entreprises du secteur du commerce de détail, avaient été les cibles de plusieurs variantes de kits au cours de la période observée.

Akamai a observé plus de 2 064 053 300 domaines uniques généralement associés à des activités malveillantes sur une période de 60 jours. Sur ces domaines, 89 % avaient une durée de vie inférieure à 24 heures et 94 % avaient une durée de vie inférieure à trois jours.

Comment se protéger de ces attaques ? Le dernier rapport État des lieux d'Internet du groupe Akamai traite de cette question. Il va encore plus loin en approfondissant quelques exemples du fonctionnement de l'économie de l'hameçonnage et de la façon dont les utilisateurs et les entreprises peuvent prendre des mesures pour se protéger contre cette menace en constante évolution.

Pour lire le rapport complet, rendez-vous sur la page d'Akamai État des lieux d'Internet / Sécurité : Hameçonnage – Appâter des proies.

Source : AKAMAI

Lieben AHOUANSOU